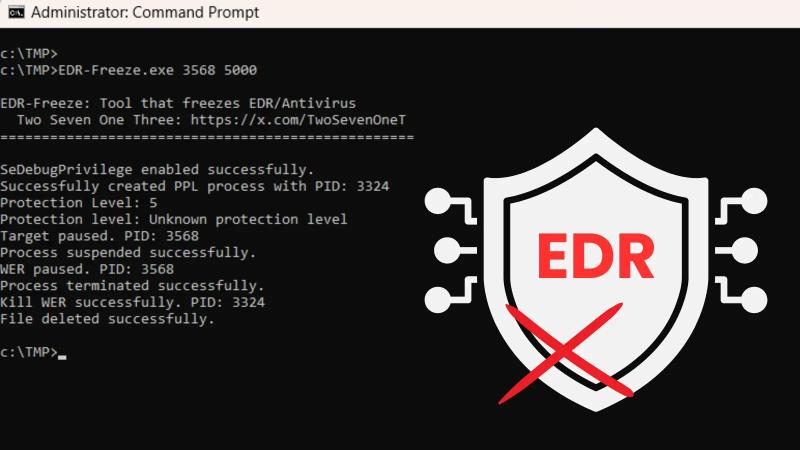

Una reciente prueba de concepto llamada EDR-Freeze demuestra cómo un atacante puede poner en “coma” a los procesos de EDR o antivirus usando componentes legítimos de Windows, sin necesidad de drivers vulnerables ni elevación al modo kernel. El resultado: las defensas quedan aparentemente activas, pero sin funcionar, permitiendo al atacante actuar sin detección. Este boletín describe cómo funciona la técnica, qué pruebas se han hecho, qué señales buscar y cómo defenderse contra ella.

Cómo funciona:

Windows ofrece un mecanismo para crear volcados (snapshots) de un proceso para diagnóstico cuando algo falla. Durante ese proceso, Windows pausa temporalmente los hilos del programa para capturar el estado de forma consistente. EDR-Freeze aprovecha esa pausa: lanza el proceso de volcado sobre el EDR/antivirus y, en el instante en que el proceso objetivo queda suspendido, detiene también al proceso que está gestionando el volcado. El resultado: el EDR queda suspendido y no se reanuda.

Para lograrlo usa componentes legítimos del sistema (el servicio de reporte de errores de Windows), por eso la técnica no requiere explotar fallos del kernel ni instalar drivers maliciosos. (En términos técnicos: el PoC usa la ruta de volcado de Windows y después realiza una suspensión del proceso que hizo el volcado, dejando al proceso objetivo “congelado”.)

Qué se ha probado y qué resultados se vieron:

En laboratorios se consiguió dejar en suspensión procesos como el de Microsoft Defender (MsMpEng.exe) en Windows 11. El proceso seguía visible en el sistema pero no ejecutaba trabajo ni detectaba actividad. Las herramientas de supervisión muestran el proceso “parado” —no hay CPU, no hay hilos activos— aunque el proceso no haya desaparecido. El PoC fue publicado para investigación y pruebas defensivas, por lo que los equipos de respuesta ya pueden reproducirlo en entornos controlados.

Limitaciones importantes

La técnica depende de detener exactamente el proceso gestor del volcado en el momento justo; si la sincronización falla, el EDR se reanuda y el intento fracasa. No explota vulnerabilidades, sino que es un abuso de funcionalidades legítimas del sistema, por eso los bloqueos por firmas no son una protección fiable. Algunos entornos limitan cómo se invoca el volcado o tienen controles que impiden este flujo; además, ciertos mecanismos de supervisión interna (watchdogs) pueden detectar y recobrar procesos suspendidos. Fabricantes como Microsoft han indicado que sus productos no se ven afectados en cliente final, y que intentos de abuso deberían poder bloquearse; sin embargo no todos los detalles son públicos.

Señales prácticas para detectar un intento

- Ejecuciones inusuales del servicio de reporte de errores de Windows (WerFaultSecure.exe) o procesos de volcado apuntando a procesos de seguridad.

- Registros de acceso que muestren intentos de suspender/resumir procesos críticos. (Sysmon o telemetría EDR pueden registrar este acceso.)

- Procesos de seguridad en estado “suspendido” sin una razón aparente.

- Creación/eliminción rápida de archivos temporales asociados a volcados.

Mitigación y solución:

Con base en los análisis disponibles, estas son algunas estrategias sugeridas para mitigar el riesgo de EDR-Freeze:

- Monitorear ejecución de WerFaultSecure.exe con atención especial a los parámetros: cualquier invocación con /pid apuntando a procesos de seguridad deben considerarse sospechosas.

- Restringir permisos al componente WER (Windows Error Reporting), por ejemplo limitando quién puede invocarlo y con qué parámetros, especialmente en hosts críticos.

- Correlación de eventos de acceso a suspensión de procesos (PROCESS_SUSPEND_RESUME) sobre procesos de seguridad, con alertas si no es legítimo.

- Protección de integridad de procesos (whitelisting / bloqueo de cambio de estado) para procesos de seguridad, de forma que no puedan ser suspendidos por procesos no autorizados.

- Instrumentación de telemetría avanzada: registrar con detalle las operaciones de suspensión, volcado y reactivación de procesos, y tener alertas cerca del “umbral de abuso”.

- Actualizaciones del sistema / parches: aunque esta técnica no depende de una vulnerabilidad tradicional, futuras versiones de Windows podrían reforzar WerFaultSecure o las APIs de dumpeo para prevenir abusos.

- Defensas de engaño / honeypots internos: engañar al atacante para que ejecute EDR-Freeze sobre un proceso trampa y detectar su actividad.

- Pruebas de adversario interno / red teaming: usar EDR-Freeze como prueba (en entornos controlados) para evaluar si la infraestructura defensiva puede detectar y responder.

Información adicional:

- https://www.bleepingcomputer.com/news/security/new-edr-freeze-tool-uses-windows-wer-to-suspend-security-software/

- https://cyberpress.org/edr-freeze-tool-disables/

- https://binarydefense.com/resources/blog/dont-freeze-me-out-bro-arc-labs-technical-analysis-of-edr-freeze

- https://www.morphisec.com/blog/edr-freeze-attack-freezes-security-tool/